Created by Bc. Lukáš Vokurka, DiS

Zadání

Možnosti zabezpečení e-mailové komunikace - Popište praktické moderní možnosti. Možnosti zabezpečení elektronické pošty - dig. podpis, šifrování. Prakticky vyzkoušejte možnosti zabezpečení pomocí centralizovaných a decentralizovaných metod - popište výhody, nevýhody řešení.

Úvod

E-mail (elektronická pošta) je způsob elektronické komunikace obvykle prostřednictvím internetu. Přijímat a odesílat e-maily je možné např. přes webové rozhraní, desktopové nebo mobilní aplikace. Konkrétní zpráva (e-mail) se posílá na e-mailovou adresu příjemce (nebo příjemců). E-mailová adresa se skládá z místní části, zavináče a domény, respektive doménového jména. [1]

Architektura pošty

Doručování elektronické pošty po Internetu se účastní tři druhy programů:

-

MUA (Mail User Agent) - poštovní klient, který zpracovává zprávy u uživatele (pro mobilní zařízení např.: Fairmail, K9),

-

MTA (Mail Transfer Agent, server) - který se stará o doručování zprávy na cílový systém adresáta,

-

MDA (Mail Delivery Agent) - program pro lokální doručování, který umísťuje zprávy do uživatelských schránek, případně je může přímo automaticky zpracovávat (ukládat přílohy, odpovídat, spouštět různé aplikace pro zpracování apod.). [2]

Důležitý je pak MX záznam, což je druh položky v DNS, který obsahuje informaci o poštovních serverech obsluhující e-mailové adresy v dané internetové doméně. [12]

Komunikační protokoly

SMTP (Simple Mail Transfer Protocol)

Internetový protokol určený pro přenos zpráv elektronické pošty mezi jednotlivými MTA. Protokol zajišťuje doručení pošty pomocí přímého spojení mezi odesílatelem a adresátem. Zpráva je doručena do tzv. poštovní schránky adresáta, ke které potom může uživatel kdykoliv přistupovat (vybírat zprávy) buď přímo na serveru, nebo z jiného počítače pomocí protokolů POP (dnes POP3) nebo IMAP. [2]

IMAP (Internet Message Access Protocol)

Internetový protokol pro vzdálený přístup k e-mailové schránce prostřednictvím e-mailového klienta. IMAP nabízí oproti jednodušší alternativě POP3 pokročilé možnosti vzdálené správy (práce se složkami a přesouvání zpráv mezi nimi, prohledávání na straně serveru, apod.) a práci v tzv. on-line i off-line režimu. V současné době se používá protokol IMAP4, který je definován v RFC 3501, používá porty 143, 220 a 993 (IMAP přes SSL). [4]

POP3 (Post Office Protocol)

Internetový protokol, který se používá pro stahování e-mailových zpráv ze vzdáleného serveru na klienta. Jedná se o aplikační protokol pracující přes TCP/IP připojení. V současnosti je používána třetí verze (POP3), která byla standardizována v roce 1996 v RFC 1939. Ze vzdáleného serveru se stáhnou všechny zprávy, třeba i ty, které uživatel číst nechce, nebo spam (pokud ho již nefiltruje poštovní server). Většina POP3 serverů sice umožňuje stáhnout pouze hlavičky zpráv (a následně vybrat zprávy, které se stáhnou celé), ale podpora v klientech chybí. Tuto nevýhodu řeší protokol IMAP, který pracuje se zprávami přímo na serveru. [3]

TLS (Transport Layer Security)

Kryptografický protokol určený k zajištění bezpečnosti komunikace v počítačové síti. Cílem protokolu TLS je především zajistit bezpečnost včetně soukromí (důvěrnosti), integrity a autenticity pomocí kryptografie, například pomocí certifikátů, mezi dvěma nebo více komunikujícími počítačovými aplikacemi. Probíhá na prezentační vrstvě modelu OSI a sám se skládá ze dvou vrstev - protokolů TLS record a TLS handshake. [10]

Typy šifrování, hashování a digitální podpis

Symetrické šifrování

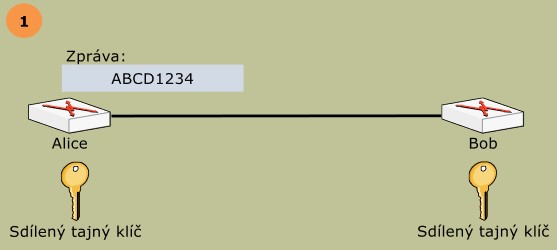

Při symetrickém šifrování se používá k zašifrování i dešifrování zprávy stejný klíč. Tento klíč musí mít předem k dispozici obě komunikující strany. [10]

Jak funguje symetrické šifrování?

-

Přenášenou zprávu musí Alice nejprve zašifrovat symetrickou šifrou s využitím sdíleného klíče.

-

Zašifrovaná zpráva je následně přenesena Bobovi, který ji dešifruje s využitím stejného klíče, který použila Alice k zašifrování zprávy.

-

Výsledkem je původní zpráva ve srozumitelné podobě, kdy stejným způsobem může bezpečně poslat zprávu i Bob Alici. [10]

Obrázek 1: Ukázka symetrického šifrování s využitím AES

Příklady symetrických šifer jsou AES (Advanced Encryption Standard), DES (Data Encryption Standard), 3DES nebo RC4. Šifra AES je považována za nejbezpečnější. Problémem symetrického šifrování je způsob výměny sdíleného klíče (viz obrázek). Pokud by byl klíč zachycen útočníkem, celá komunikace by mohla být odposlouchávána. [10]

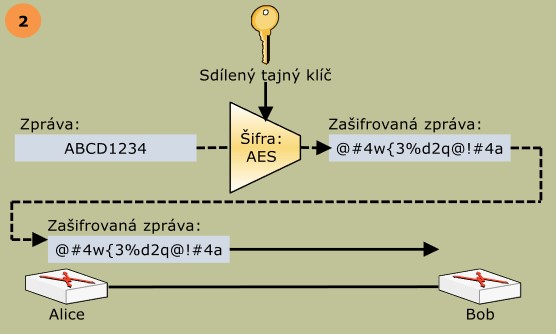

Asymetrické šifrování

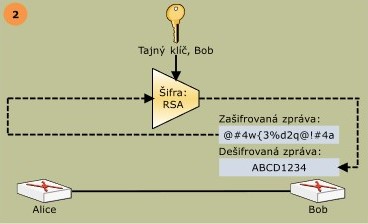

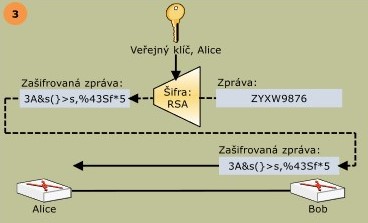

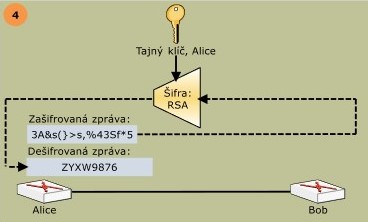

Při asymetrickém šifrování si každá komunikující strana vygeneruje dvojici klíčů – veřejný klíč a tajný klíč (viz obrázek). Zatímco veřejný klíč je poslán druhé straně, tajný klíč si každá strana ponechá u sebe. Veřejný klíč je obvykle použit k zašifrování dat a tajný klíč k dešifrování dat (u digitálních podpisů je to naopak). [10]

Jak funguje asymetrické šifrování?

-

Přenášenou zprávu musí Alice nejprve zašifrovat asymetrickou šifrou s využitím Bobova veřejného klíče,

-

Bob přijme zašifrovanou zprávu a dešifruje ji pomocí svého tajného klíče,

-

Svou odpověď zašifruje Bob pomocí Alicina veřejného klíče,

-

Přijatou zašifrovanou odpověď od Boba Alice dešifruje s využitím svého tajného klíče. [10]

Obrázek 2: Ukázka asymetrického šifrování s využitím RSA

Příklady asymetrických šifer jsou RSA (Rivest, Shamir, Adleman) a El-Gamal. Diffie- Hellmanův algoritmus využívá principu asymetrické kryptografie, ale slouží k výměně tajného klíče pro symetrické šifrování. Nevýhodou je, že asymetrické šifrování je výpočetně náročnější než symetrické šifrování. [10]

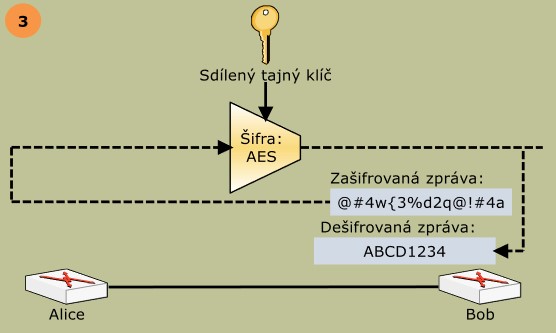

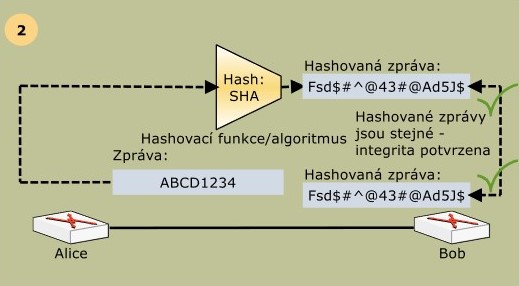

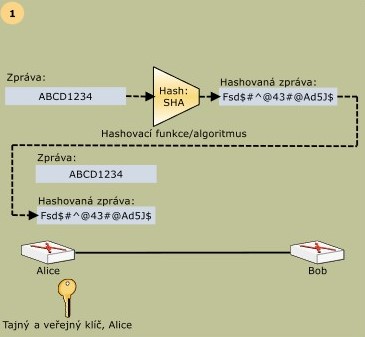

Hashování

Hashování se používá k zajištění integrity dat. Hashovací funkce přemění zprávy různé délky na hashované zprávy definované stejné délky. Hashování je jednosměrné šifrování, tj. z hashované zprávy již nelze odvodit původní zprávu. Hashování dvou různých zpráv vytvoří dvě různé hashované zprávy. [10]

Jak funguje hashování?

-

Alice zahashuje přenášenou zprávu. Zahashovanou zprávu přidá k původní přenášené zprávě a společně je pošle Bobovi,

-

Bob zahashuje přijatou zprávu a výsledek porovná s doručenou zahashovanou zprávou. Pokud jsou stejné, je integrita dat ověřena – zpráva nebyla během přenosu pozměněna. [10]

Obrázek 3: Ukázka hashování s využitím SHA

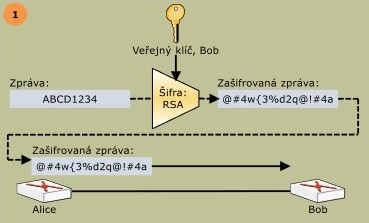

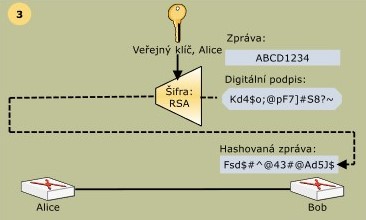

Digitální podpis

Digitální podpis slouží k autentizaci zdroje dat a ke kontrole integrity přenášených dat. Využívá k tomu kombinaci hashovacího algoritmu a asymetrické šifry. [10]

Jak funguje digitální podpis?

-

Alice si vygeneruje tajný a veřejný klíč. Veřejný klíč pošle Bobovi. Poté zahashuje zprávu, kterou chce poslat Bobovi,

-

Zahashovanou zprávu Alice následně zašifruje asymetrickou šifrou s využitím svého tajného klíče, čímž vznikne digitální podpis, který je připojen k původní zprávě a spolu s ní přenesen k Bobovi,

-

Bob dešifruje pomocí Alicina veřejného klíče přijatý digitální podpis, čímž získá zahashovanou zprávu,

-

Bob zahashuje přijatou zprávu, výsledek porovná s výsledkem dešifrování v kroku 3, pokud jsou obě hodnoty stejné, považuje Bob autenticitu Alice za prokázanou – pouze ona má tajný klíč, kterým mohla hashovanou zprávu zašifrovat (což je opačný postup než u běžného asymetrického šifrování), současně je hashováním ověřena integrita zprávy,

Obrázek 4: Ukázka digitálního podpisu s využitím asymetrické šifry RSA a hashovací funkce SHA

Problémem ovšem zůstává riziko podvržení Alicina veřejného klíče útočníkem, který by se za Alici vydával. Samotnou zprávu je samozřejmě současně možné zabezpečit asymetrickým šifrováním – zašifrovat Bobovým veřejným klíčem a dešifrovat Bobovým tajným klíčem. [10]

Možnosti zabezpečení e-mailové komunikace

End-to-end šifrování (E2EE)

Je to metoda používaná pro zabezpečení šifrovaných dat při jejich přesunu ze zdroje do cíle. V end-to-end šifrování jsou data šifrována v systému odesílatele a pouze zamýšlený příjemce je bude moci dešifrovat. Nikdo mezi tím (ať už se jedná o poskytovatele internetových služeb, poskytovatele aplikačních služeb nebo hackerů, atd.) jej nemůže číst ani s ním manipulovat, čímž poskytuje velkou míru důvěrnosti a ochrany veškeré vaší komunikaci. [11]

Oportunistické STARTTLS

Vzniklo v roce 1999, do této doby byl SMTP provoz kompletně nešifrovaný. STARTTLS chrání pouze proti pasivnímu útoku MITM (Man in the middle), což znamená, že chrání pouze proti odposlouchávání komunikace (narušení důvěrnosti), nikoliv proti narušení integrity (aktivní MITM). Útočník tedy může například odstranit informaci o podpoře STARTTLS, a tedy se nezačne šifrovat (STARTTLS Downgrade Attack). Nebo může podvrhnout svůj certifikát a přesměrovat provoz na svůj server. SMTP server standardně nekontroluje platnost certifikátů ani použitou doménu. [6]

S/MIME (Secure/Multipurpose internet Mail Extensions)

Široce uznávaný protokol pro odesílání digitálně podepsaných a šifrovaných zpráv. S/MIME v Exchange Online poskytuje následující služby pro e-mailové zprávy:

-

Digitální podpisy - ověřuje identitu odesílatele e-mailové zprávy,

-

Šifrování - chrání obsah e-mailových zpráv. [9]

a) S/MIME digitální podpisy

Digitální podpisy jsou nejčastěji používanou službou S/MIME. Jak již název napovídá, digitální podpisy jsou digitální obdobou tradičního právního podpisu na papírovém dokumentu. Stejně jako právní podpis poskytují digitální podpisy následující bezpečnostní funkce:

- Autentizace

Podpis slouží k ověření identity. Ověřuje odpověď na otázku “kdo jsi” tím, že poskytuje prostředek k odlišení této entity od všech ostatních a prokazuje její jedinečnost. Protože v e-mailu SMTP neexistuje žádné ověřování, není možné zjistit, kdo zprávu odeslal. Autentizace v digitálním podpisu tento problém řeší tím, že příjemci umožňuje zjistit, že zprávu odeslala osoba nebo organizace, která tvrdí, že zprávu odeslala. [9]

- Nepopíratelnost

Jedinečnost podpisu zabraňuje tomu, aby vlastník podpisu podpis zfalšoval. Autentizace, kterou podpis poskytuje, tak poskytuje prostředky k vynucení nepopíratelnosti. Koncept nepopírání je nejznámější v souvislosti s papírovými smlouvami: podepsaná smlouva je právně závazný dokument a ověřený podpis není možné popřít. Digitální podpisy plní stejnou funkci a stále častěji jsou v některých oblastech uznávány jako právně závazné, podobně jako podpis na papíře. Protože e-mail SMTP neposkytuje prostředky pro ověření, nemůže zajistit nepopiratelnost. Odesílatel se může snadno zříci vlastnictví e-mailové zprávy SMTP. [9]

- Integrita dat

Další bezpečnostní službou, kterou digitální podpisy poskytují, je integrita dat. Integrita dat je výsledkem specifických operací, které digitální podpisy umožňují. Díky službám integrity dat má příjemce digitálně podepsané e-mailové zprávy při ověřování digitálního podpisu jistotu, že přijatá e-mailová zpráva je ve skutečnosti stejná zpráva, která byla podepsána a odeslána, a že nebyla během přenosu změněna. Jakákoli změna zprávy během jejího přenosu po jejím podepsání činí podpis neplatným. Digitální podpisy tak poskytují jistotu, kterou podpisy na papíře poskytnout nemohou, protože papírový dokument je možné po podepsání změnit. [9]

b) S/MIME šifrování

Šifrování zpráv představuje řešení prozrazení informací. Internetová pošta založená na protokolu SMTP nezabezpečuje zprávy. Internetovou e-mailovou zprávu založenou na protokolu SMTP si může přečíst kdokoli, kdo ji uvidí při cestování nebo si ji prohlédne tam, kde je uložena. Tyto problémy řeší S/MIME pomocí šifrování. Šifrování je způsob, jak změnit informace tak, aby je nebylo možné přečíst nebo pochopit, dokud nejsou změněny zpět do čitelné a srozumitelné podoby. Šifrování zpráv poskytuje dvě specifické bezpečnostní služby:

- Důvěrnost

Šifrování zpráv slouží k ochraně obsahu e-mailové zprávy. Obsah si může prohlédnout pouze zamýšlený příjemce a obsah zůstává důvěrný a nemůže se o něm dozvědět nikdo jiný, kdo by zprávu mohl přijmout nebo si ji prohlédnout. Šifrování zajišťuje důvěrnost během přenosu a ukládání zprávy. [9]

- Integrita dat

Stejně jako digitální podpisy poskytuje šifrování zpráv služby integrity dat v důsledku specifických operací, které šifrování umožňují. [9]

DANE (DNS - based Authentication of Named Entities)

DANE je technologie, která řeší problém s integritou komunikace, informuje protistranu pomocí záznamu v DNS, že náš poštovní server podporuje STARTTLS a jaký používá certifikát nebo od jaké CA (certifikační autority). Podmínkou je, že záznamy v doméně jsou podepsány pomocí DNSSEC (Domain Name System Extensions), aby nemohl být záznam v doméně podvržen. Při navazování SMTP spojení se ověří, zda pro doménu existuje TLSA záznam, pokud ano, tak musí druhá strana uvést podporu STARTTLS a pro šifrování využít certifikát určený v TLSA záznamu, při nesplnění podmínek se spojení nenaváže. DANE je popsán v několika RFC, hlavně RFC 6698, RFC 7218 a pro SMTP RFC 7672. Pro implemetaci DANE musíme nejprve vytvořit odpovídající TLSA záznam nebo záznamy. Poté povolit DANE ověřování na odesílajících poštovních serverech (bráně). Musíme mít také zapnuté TLS. Při povoleném DANE není problém, pokud cílový poštovní server (doména) DANE nepodporuje, funguje se standardně pomocí STRATTLS nebo čistém textu. [5]

- TLSA záznam

DANE přidává do DNS nový typ záznamu (Resource Record) TLSA (Transport Layer Security Association, typ 52). Doménové jméno záznamu se sestaví z portu, protoklu a FQDN (Fully Qualified Domain Name). [5]

TLSA záznam obsahuje v části RDATA čtyři položky:

-

Certificate Usage - určuje, jak a jaký ověřovat certifikát,

-

Selector - určuje, která část certifikátu se ověřuje s uvedenými daty (Certificate Association Data),

-

Matching Type - určuje, jaká data se použijí pro porovnání,

-

Certificate Association Data - vlastní binární data, která se porovnávají podle uvedených nastavení s poskytnutým certifikátem. [5]

MTA-STS (Mail Transfer Agent Strict Transport Security)

E-mailový standard, který zabezpečuje příchozí e-maily a zabraňuje útočníkům zneužít slabiny standardního zabezpečení SMTP. MTA-STS je ve své podstatě kombinací toho, že všechny vaše e-mailové servery používají protokol TLS, mají platné veřejně důvěryhodné certifikáty pro tyto servery, zveřejněný záznam DNS a soubor TXT. Po zavedení systému MTA-STS se aktivně zvyšuje zabezepečení příchozí elektronické pošty do vaší domény před útočníky, kteří chtějí zachytit nezabezpečené e-maily. [7]

Služba MTA-STS na své nejzákladnější úrovni zvyšuje zabezpečení příchozích e-mailů odesílaných do vaší domény (domén) tím, že zajišťuje doručování pouze zpráv šifrovaných TLS a a tyto zprávy mohou být doručovány pouze na ty e-mailové servery, které jsou zveřejněny v zásadách MTA-STS. Když je pro vaši doménu povolena služba MTA-STS, vyžaduje od externích serverů, aby odesílaly zprávy do vaší domény pouze tehdy, když je spojení SMTP ověřeno platným veřejným certifikátem a šifrováno pomocí protokolu TLS 1.2 nebo vyšším. Jakmile vyberete zásady MTA-STS poskytovatele, budou zprávy odesílané z vaší domény na externí servery odpovídat standardu a zlepší se jejich doručování. Tyto dvě klíčové výhody zajišťují, že příchozí e-maily zaslané vaší firmě prostřednictvím prostého textu nebudou zachyceny útočníky dříve, než vám budou předány. Oblíbení poskytovatelé e-mailových služeb, jako je Gmail (v roce 2019) a Outlook (v roce 2022), nyní ve výchozím nastavení podporují službu MTA-STS pro všechny odesílatele. [7]

DMARC (Domain Based Message Authentication Reporting)

Bezpečnostní e-mailový protokol DMARC využívá DNS a k ověření odesílatelů e-mailů používá otevřené protokoly SPF (Sender Policy Framework) a DKIM (DomainKeys Identified Mail). [8]

Pokud kontrola záznamů DMARC zjistí nesoulad mezi odesílatelem e-mailu a adresou, jak se zobrazuje příjemci e-mailu, aktivuje DMARC spravovaný protokol, který přijímajícímu serveru sdělí, aby zprávu přijal, umístil do karantény nebo odmítl na základě zásad definovaných odesílatelem. V rámci procesu ověřování poskytuje DMARC odesílateli zprávy o tom, kdo se pokouší používat jeho doménu k odesílání zpráv. Tento přehled umožňuje odesílateli doladit své zásady podle toho, jak se objevují nové hrozby. DMARC tak pomáhá společnostem budovat důvěru ve značku tím, že snižuje hrozbu neověřených nebo podvodných e-mailů. [8]

Proč využívat DMARC?

E-mail byl zaveden jako způsob sdílení informací mezi dvěma známými odesílateli prostřednictvím otevřené sítě. Obvykle se odesílal z jedné důvěryhodné instituce přímo druhé, takže ověřování se nezdálo být nutné. Dnes je e-mail otevřený zranitelnosti. Útočníci se vydávají za odesílatele i domény a provádějí útoky, jako jsou spam a phishing, které ohrožují firemní e-mail. Úspěšné narušení vytváří jedny z nejzávažnějších a časově nejnáročnějších problémů pro zabezpečení IT. Co je však horší, vedou ke ztrátě důvěry v elektronickou poštu. Po léta byly nejběžnějšími standardy na ochranu sítí před těmito útoky SPF a DKIM. Oba pomáhaly serverům identifikovat platnost odesílatele, ale neumožňovaly odesílateli definovat, co se stane, pokud odesílatel nebude shledán platným, což bránilo vlastníkům domén kontrolovat používání jejich značky. [8]

Jak nasadit DMARC v systému DNS?

Začněte tím, že vstoupíte do záznamu DNS a nakonfigurujete podepisující entitu DKIM a záznam SPF pro IP adresy, které mají oprávnění posílat e-maily vaším jménem. Dále definujte zásady DMARC s akcí “sledovat”. Poté jednoduše zkontrolujte zprávy DMARC a zjistěte, kdo prochází standardy SPF, DKIM a DMARC. Jakmile zjistíte, kdo jsou schválení odesílatelé, můžete je uvést do souladu s předpisy. Pravidelně provádějte komplexní analýzu zpráv adresovaných příjemcům, u nichž selhává ověření DMARC, a nastavte zásady pro jejich umístění do karantény nebo odmítnutí. [8]

Možnosti zabezpečení e-mailové komunikace pomocí centralizovaných a decentralizovaných metod

Rozdíl mezi centralizovanými a decentralizovanými metodami zabezpečení elektronické pošty spočívá v tom, kde jsou umístěna řídící a ochranná opatření a kdo nad nimi má kontrolu. [6]

a) Centralizované metody zabezpečení

Výhody:

-

Jednoduché řízení a správa - centrální řízení umožňuje jednodušší implementaci bezpečnostních politik a pravidel,

-

Konzistence - centrální správa zajišťuje konzistentní použití bezpečnostních opatření napříč organizací,

-

Lepší sledovatelnost a auditovatelnost - centrální systémy poskytují lepší možnosti sledování a auditování bezpečnostních událostí. [6]

Nevýhody:

-

Závislost na jednom místě - centrální systémy mohou být zranitelné v případě útoku na centrální infrastrukturu,

-

Jedno bodové selhání - pokud centrální systém selže, může to mít závažné následky pro celou organizaci,

-

Omezená flexibilita - centrální řízení může omezovat flexibilitu a autonomii jednotlivých oddělení nebo jednotlivců. [6]

b) Decentralizované metody zabezpečení

Výhody:

-

Menší riziko jednoho bodu selhání - decentralizované systémy rozloží riziko na více míst, což snižuje dopad případného selhání,

-

Vyšší flexibilita - jednotlivé části organizace mohou mít více svobody v nastavení a správě bezpečnostních opatření,

-

Nižší závislost na centrálním systému - decentralizované systémy mohou fungovat i v případě selhání centrální infrastruktury. [6]

Nevýhody:

-

Nedostatečná koordinace - různé oddělení nebo jednotlivci mohou mít odlišné přístupy k bezpečnosti, což může vést k nedostatku koordinace a jednotnosti,

-

Složitější řízení a správa - správa bezpečnostních opatření v decentralizovaných systémech může být složitější a náročnější,

-

Menší transparentnost a auditovatelnost - decentralizované systémy mohou mít horší možnosti sledování a auditování bezpečnostních událostí. [6]

Praktická část

Digitální podpis

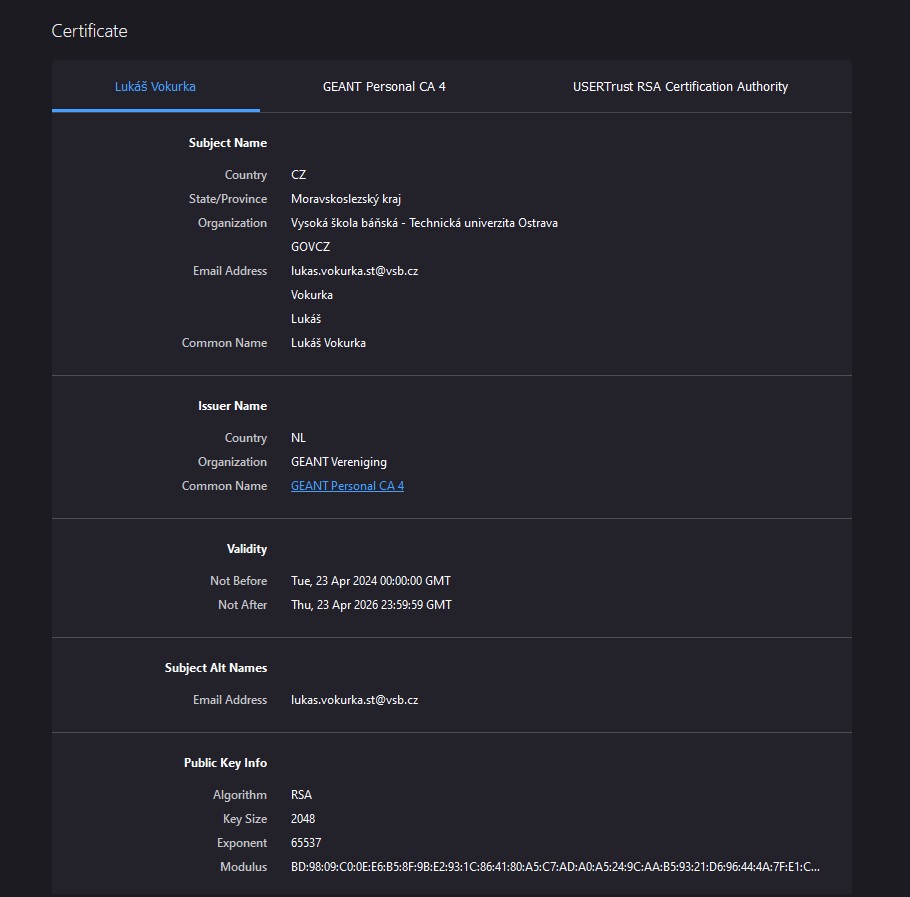

V prvním kroku jsem si nechal vygenerovat pro svůj školní e-mail osobní certifikát na https://tcs.cesnet.cz/, který slouží pro S/MIME.

Obrázek 5: Náhled vygenerovaného certifikátu

Pro ukázku komunikace S/MIME jsem použil e-mail klienta Thunderbird, která je volně ke stažení. Na obrázku níže je vidět nastavení MTA. Pro stahování pošty z MTA je použit protokol IMAP port 993 a pro poslání zprávy na MTA SMTP port 465. Komunikace je zabezpečena pomocí SSL/TLS.

Obrázek 6: Konfigurace MTA

Po příhlášení jsem naimportoval vygenerovaný certifikát do Thunderbirdu.

Obrázek 7: Import certifikátu do Thunderbird

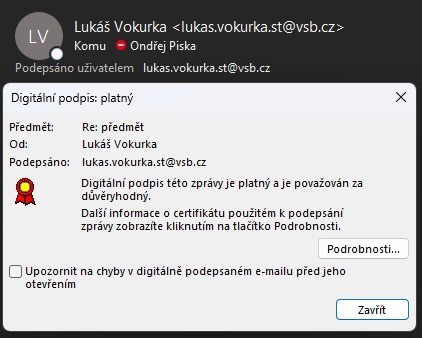

Po importu certifikátu jsem poslal zprávu, která již byla digitálně podepsaná, což jednoznačně identifikuje odesílatele.

Obrázek 8: Digitálně podepsaný e-mail na straně příjemce

Důležité je si uvědomit, že samotný digitální podpis není šifrování ale potvrzuje pouze identitu odesílatele.

Šifrovaný e-mail

V této praktické ukázce bude komunikace mezi oběma stranami šifrovaná pomocí asymetrické šifry RSA.

Abych mohl poslat druhé straně šifrovaný e-mail, potřebuju znát jeho OpenPGP veřejný klíč, kterým zprávu zašifruju. Výhodou asymetrické šifry je, že privátní klíč, který slouží k dešifrování přenášených dat, nepřenáším druhé straně.

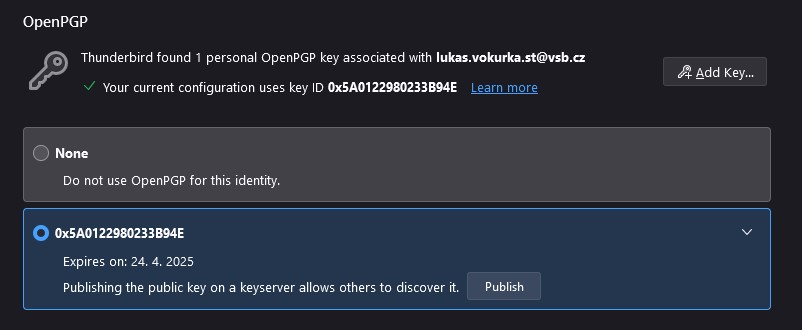

Obrázek 9: Generace OpenPGP veřejného klíče na straně odesílatele

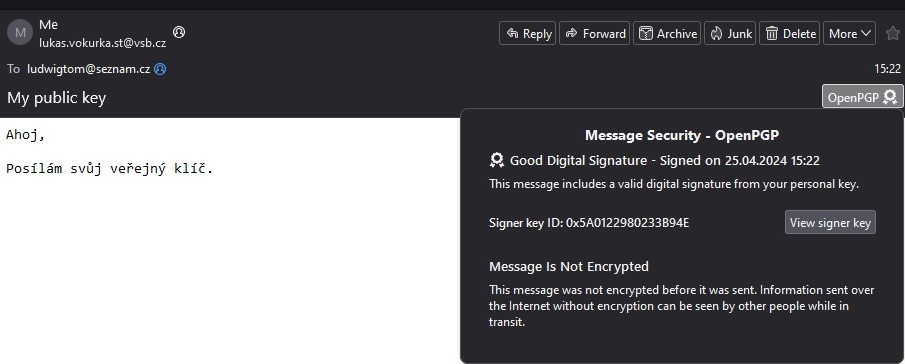

Takto vygenerovaný OpenPGP veřejný klíč posílám druhé straně, se kterou chci následně komunikovat šifrovaně.

Obrázek 10: Poslání OpenPGP veřejného klíče druhé straně

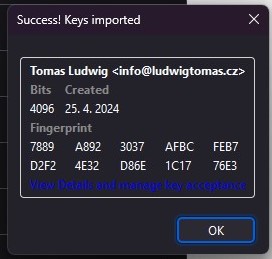

Stejně tak mi druhá strana posílá svůj OpenPGP veřejný klíč, který si naimportuju do “Key manager”.

Obrázek 11: Přijetí OpenPGP veřejného klíče od druhé strany

Obrázek 12: Poslání zašifrovaného e-mailu

Výsledkem je tedy šifrovaná komunikace pomocí asymetrického šifrování RSA, což zabezpečuje důvěrnost přenášených dat.

Seznam obrázků

Obrázek 1: Ukázka symetrického šifrování s využitím AES

Obrázek 2: Ukázka asymetrického šifrování s využitím RSA

Obrázek 3: Ukázka hashování s využitím SHA

Obrázek 4: Ukázka digitálního podpisu s využitím asymetrické šifry RSA a hashovací funkce SHA

Obrázek 5: Náhled vygenerovaného certifikátu

Obrázek 6: Konfigurace MTA

Obrázek 7: Import certifikátu do Thunderbird

Obrázek 8: Digitálně podepsaný e-mail na straně příjemce

Obrázek 9: Generace OpenPGP veřejného klíče na straně odesílatele

Obrázek 10: Poslání OpenPGP veřejného klíče druhé straně

Obrázek 11: Přijetí OpenPGP veřejného klíče od druhé strany

Obrázek 12: Poslání zašifrovaného e-mailu

Reference

-

E-mail. Online. Wikipedia. 2024. Dostupné z: https://cs.wikipedia.org/wiki/E-mail. [cit. 2024-04-14].

-

Simple Mail Transfer Protocol. Online. Wikipedia. 2024. Dostupné z: https://cs.wikipedia.org/wiki/Simple_Mail_Transfer_Protocol. [cit. 2024-04-14].

-

Post Office Protocol. Online. Wikipedia. 2024. Dostupné z: https://cs.wikipedia.org/wiki/Post_Office_Protocol. [cit. 2024-04-14].

-

Internet Message Access Protocol. Online. Wikipedia. 2024. Dostupné z: https://cs.wikipedia.org/wiki/Internet_Message_Access_Protocol. [cit. 2024-04-14].

-

Zabezpečení SMTP komunikace pomocí DANE. Online. Www.samuraj-cz.com. 2024. Dostupné z: https://www.samuraj-cz.com/clanek/zabezpeceni-smtp-komunikace-pomoci-dane/. [cit. 2024-04-17].

-

ONDERKA, Jakub. Zabezpečení e-mailové komunikace a jak jsme na tom. 1. 2023.

-

What Is MTA-STS? Online. Mx Toolbox. 2024. Dostupné z: https://mxtoolbox.com/dmarc/details/mta-sts/what-is-mta-sts-record. [cit. 2024-04-21].

-

What Is DMARC? Online. Cisco. 2024. Dostupné z: https://www.cisco.com/c/en/us/products/security/what-is-dmarc.html. [cit. 2024-04-21].

-

S/MIME for message signing and encryption in Exchange Online. Online. Microsoft. 2024. Dostupné z: https://learn.microsoft.com/en-us/exchange/security-and-compliance/smime-exo/smime-exo. [cit. 2024-04-21].

-

Pokročilé síťové technologie. Online. MACHNÍK, Petr. LMS. 2021. Dostupné z: https://lms.vsb.cz/pluginfile.php/2063988/mod_resource/content/25/Pokro%C4%8Dil%C3%A9%20s%C3%AD%C5%A5ov%C3%A9%20technologie.pdf. [cit. 2024-04-21].

-

Koncové šifrování - Digitální podpisy. Online. Mailfence. 2024. Dostupné z: https://mailfence.com/cs/koncove-sifrovani.jsp. [cit. 2024-04-22].

-

MX záznam. Online. Wikipedia. 2023. Dostupné z: https://cs.wikipedia.org/wiki/MX_z%C3%A1znam. [cit. 2024-04-22].