Bezpečnost v mobilních sítích 4G a 5G – popis bezpečnostních mechanismů, podrobná rešerše možných útoků, analýza providitelnosti popsaných útoků a jejich složitosti

Úvod

awdwad

Bezpečnost v mobilních sítích je aktuálním a kritickým aspektem vzhledem k rostoucí závislosti na mobilní komunikaci pro různé služby. Sítě 4G a 5G obsahují několik bezpečnostních mechanismů, které chrání uživatelská data, zajišťují důvěryhodnost, integritu a autentizaci. V následujících kapitolách bude nejprve stručně popsána architektura dnešních mobilních sítí, dále popis bezpečnostních mechanismů, které se využívají a závěrem budou popsány možné útoky na komunikaci prostřednictvím mobilních sítí, jejich poroviditelnost a složitost.

Architektura

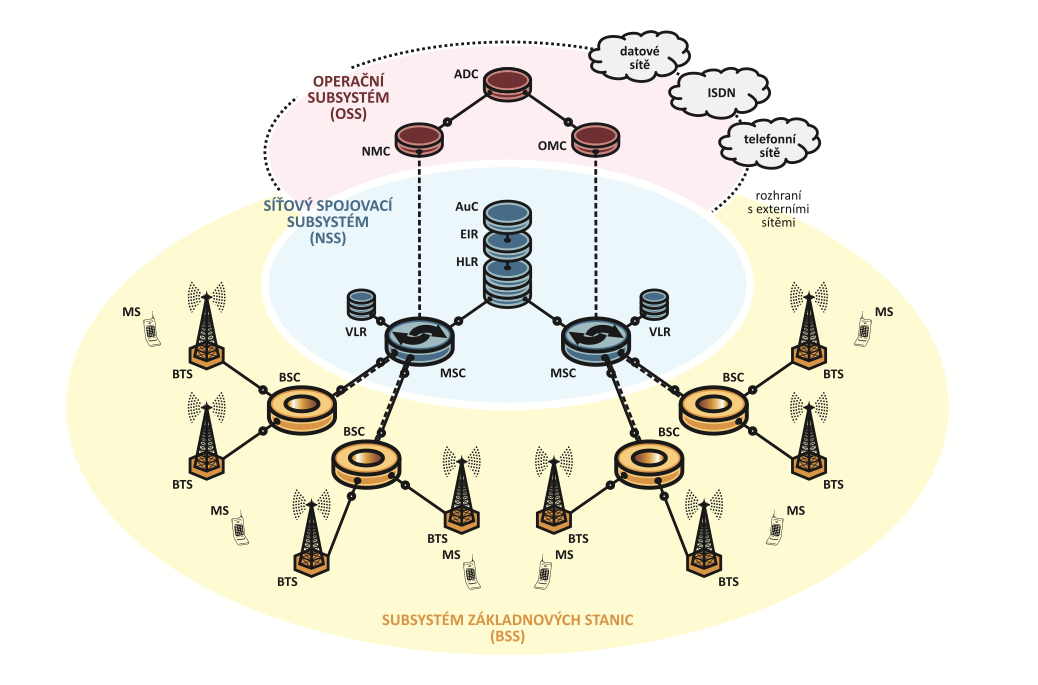

Co se týká architektury mobilní sítě, tak je rozdělena na 4 hlavní části:

MS - Mobilní Stanice

Fyzická zařízení, které používá uživatel k přenosu hlasu a dat, každé takové zařízení obsahuje SIM kartu, která obsahuje informace o uživatelském účtu a identitě, což uživateli umožňuje přihlášení do sítě. Pro identifikaci účastníků a jednotlivých koncových zařízení se používají dva identifikátory:

-

IMSI - International Mobile Subscriber Identity - je jedinečné identifikační číslo přiřazené každému uživatelskému účtu v mobilní síti,

-

IMEI - International Mobile Equipment Identity - je unikátní identifikátor přiřazený každému mobilnímu zařízení.

BSS - Subsystém základnových stanic

Tento blok zajišťuje bezdrátovou komunikaci s mobilními stanicemi v určité geografické oblasti, zajišťuje přidělování rádiových kanálů i dynamické přidělování kanálů během komunikace a předávání hovorů mezi BTS v případě pohybu (pomocí technologie Handover). BSS je tvořen:

-

BTS - Base Transceiver Station - základnovými stanicemi, které navazují rádiové spojení s koncovými zařízeními,

-

BSC - Base Station Controller - základnová řídící jednotka, která spravuje několik BTS a koordinuje přenos hovorů mezi nimi.

NSS - Síťový subsystém

Hlavní komponentou tohoto bloku je MSC - mobilní spínací ústředna, která zajišťuje funkci telefonní ústředny a je jádrem celé mobilní sítě, je zodpovědná za směrování hovorů, správu účtů a také obsahuje registrační údaje o uživatelských zařízeních. NSS obsahuje další důležité komponenty:

-

HLR - Domovský lokační registr - databáze, která uchovává všechny informace o účastnících domovské oblasti této HLR, jsou to informace o předlacených službách,

-

VLR - Návštěvnický lokační registr - obsahuje vybrané informace z HLR nezbytné pro řízení hovorů těch mobilních stanic, které se právě pohybují v dané geografické oblasti spravované danou MSC,

-

EIR - Registr mobilních stanic - databáze, které obsahuje seznam všech platných mobilních telefonů celé sítě, kde je každý účastník identifikován pomocí IMEI čísla,

-

AuC - Autentifikační centrum - je chráněná databáze, která obsahuje kopii tajných klíčů, která jsou uložena na SIM kartě a které se používají při přihlášení do sítě.

OSS - Operační subsystém

Zabezpečuje provoz subsystémů BSS a NSS.

-

ADC - Administrativní centrum - řeší administrativní úlohy, jako zprávu účastnických poplatků, vyúčtování, apod.,

-

NMC - Centrum managementu sítě - zajišťuje celkové řízení toku informací v síti,

-

OMC - Provozní a servisní centrum - slouží k monitorování a správě celé sítě.

Obrázek 1: Architektura mobílní sítě

Bezpečnostní mechanismy ve 4G a 5G

Šifrování datové komunikace v mobilních sítích je významným bezpečnostním prvkem, který chrání citlivá data přenášená mezi mobilními zařízeními a síťovým zařízením, jako jsou mobilní telefony a přístupové body. Autentizace je klíčovým prvkem pro zajištění, že zařízení a uživatelé mají oprávněný přístup k síti. Integrita dat zabraňuje neoprávněným změnám dat během přenosu, což je klíčové pro ochranu datových toků v mobilních sítích. Kombinace šifrování a kontrol integrity hraje rozhodující roli bezpečnosti přenášených informací.Je důležité poznamenat, že standardy a šifrovací postupy se vyvíjejí s postupným příchodem nových generací mobilních sítí. V mobilních sítích 4G a 5G jsou implementovány různé bezpečnostní protokoly a mechanismy pro zajištění soukromí uživatelů, autentizaci zařízení a bezpečný přenos dat.

Identifikace uživatelů a karty SIM

Každé mobilní zařízení obsahuje unikátní identifikátor IMEI a každá SIM karta má IMSI, tyto identifikátory jsou součástí mechanismů, které zajišťují autentizaci uživatelů v síti a zabraňují neoprávněnému přístupu.

AES - Advanced Encryption Standard

Pro šifrování přenášených dat se používá AES (Advanced Encryption Standard). AES je dostatečně silný šifrovací mechanismus i pro vládní účely. Jeho základ tvoří algoritmus Rijndael a používá klíče o délkách 128, 192, 256 bitů, na rozdíl od slabého mechanismu RC4, který se používá v protokolu WEP i TKIP. Stejně jako RC4 je i AES šifra se symetrickým klíčem, takže se text šifruje i dešifruje stejným sdíleným tajným klíčem. AES je bloková šifra, která pracuje s bloky dat o délce 128 bitů.

AKA - Authentication and Key Agreement

Autentizace a dohoda klíčů (AKA) je bezpečnostní protokol, který se používá k ochraně mobilních sítí před neoprávněným přístupem. Používá se především v sítích 3G, 4G a 5G a má zabránit odposlechu, manipulaci s daty a dalším formám útoků na mobilní komunikaci.

Protokol AKA je mechanismus výzvy a odpovědi, který zahrnuje tři strany: mobilní zařízení, síť a ověřovací server. Když se mobilní zařízení pokouší připojit k mobilní síti, síť zahájí ověřovací postup, aby se ujistila, že je zařízení oprávněno k přístupu do sítě. Postup ověřování zahrnuje následující kroky:

-

Mobilní zařízení odešle do sítě žádost o navázání spojení.

-

Síť odpoví výzvou, což je náhodné číslo vygenerované sítí.

-

Mobilní zařízení vygeneruje odpověď na výzvu pomocí tajného klíče, který je uložen v zařízení. Odpověď je odeslána zpět do sítě.

-

Síť předá odpověď ověřovacímu serveru, který odpověď zkontroluje a ověří platnost mobilního zařízení.

-

Pokud je ověření úspěšné, autentizační server vygeneruje nový klíč a odešle jej do sítě.

-

Síť použije nový klíč k šifrování komunikace mezi mobilním zařízením a sítí.

-

Mobilní zařízení používá nový klíč také k šifrování komunikace mezi sebou a sítí.

Tento proces se opakuje při každém pokusu mobilního zařízení o připojení k síti. Pokaždé je vygenerován nový klíč, což útočníkům ztěžuje odposlouchávání komunikace mezi mobilním zařízením a sítí.

Obrázek 2: AKA

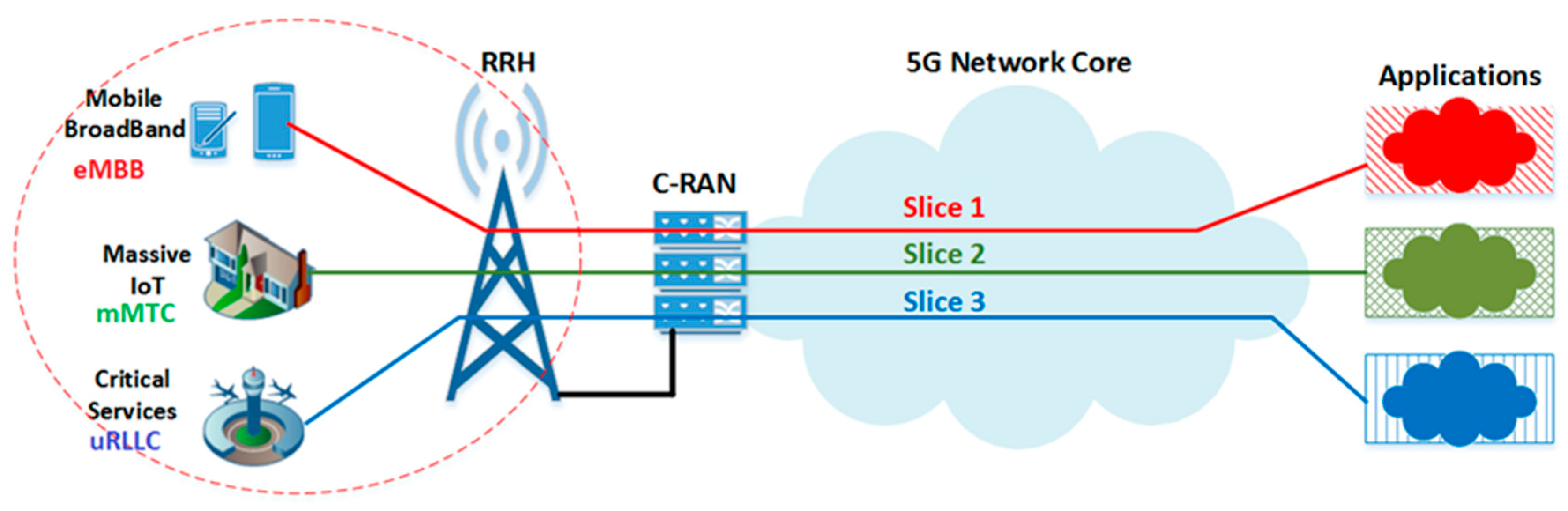

5G Network Slicing

Je telekomunikační konfigurace, která umožňuje vytvořit více sítí (virtualizovaných i nezávislých) nad společnou fyzickou infrastrukturou. Tato topologie je dostupná od Release 16. Každý “Slice” nebo část sítě lze přidělit na základě specifických potřeb aplikace, případu použití nebo zákazníka. Tato topologie je základním prvkem architektury 5G. Zatímco služby, jako jsou chytré parkovací automaty, vyžadují vysokou spolehlivost a bezpečnost, jiné případy použití 5G (například automobily bez řidiče) potřebují ultra nízkou latenci (URLLC) a vysokou rychlost přenosu dat. Síťové plátky v 5G podporují tyto různorodé služby a podle potřeby přerozdělují zdroje z jednoho virtuálního síťového plátku do druhého, čímž se univerzální přístup k poskytování služeb stává zastaralým.

-

NFV (Network Function Virtualization): Přesouvá síťové funkce do virtuálních strojů na virtualizovaných serverech. NFV je klíčovým prvkem architektury network slicing.

-

SDNs (Software Defined Networks): Používají ke správě provozních toků síťového slicingu prostřednictvím aplikačních programových rozhraní (API) centrální řídicí roviny. Řídí také poskytování virtuálních počítačů v okrajových nebo jádrových cloudech.

-

The control plane: Konfiguruje zdroje tak, aby bylo možné klientovi prostřednictvím aplikační vrstvy poskytovat služby na míru.

-

Recursion: je klíčovou vlastností SDN s plátkováním sítě. Rekurze umožňuje řídicí rovině vytvořit více dílčích řadičů pro podporu složení plátků.

-

The network slice controller (orchestrator): Mapuje služby a monitoruje funkčnost mezi ostatními vrstvami.

-

S-NSSAI (Single-Network Slice Selection Assistance Information): Umožňuje detekovat konkrétní NSI (Network Slice Instance). Tyto informace definují, jak se má daný plátek chovat a čím se odlišuje od ostatních plátků.

Obrázek 3: 5G Network Slicing

AMF - Access and Mobility Management Function

AMF je jedním ze zásadních prvků v architektuře mobilní sítě 5G. Dostupných od Release 15. Jedná se o funkci, která hraje důležitou roli při správě přístupu a mobility uživatelů v 5G síti. AMF spolupracuje s dalšími prvky jádra sítě 5G, jako jsou UPF (User Plane Function), UDM (Unified Data Management), a dalšími, aby poskytovala komplexní a bezpečnou správu přístupu a mobility v rámci sítě 5G. AMF je klíčovým prvkem v zajištění efektivního a bezpečného provozu 5G mobilních sítí, je součástí jádra sítě 5G a je zodpovědný za několik klíčových funkcí:

-

AMF je odpovědný za autentizaci uživatelů připojujících se k síti 5G. Spolupracuje s Authentication Server Function (AUSF) k ověření identity uživatele a výměně autentizačních klíčů pro zabezpečení komunikace.

-

AMF spravuje registraci uživatelů v síti. To zahrnuje proces registrace nových uživatelů, aktualizaci informací o uživatelských profilech a správu přidělených identifikátorů.

-

AMF sleduje a řídí mobility uživatelů v síti. To zahrnuje sledování polohy uživatele a řízení přepínání mezi různými rádiovými přístupovými sítěmi (NR - New Radio) nebo buňkami v rámci jedné sítě.

-

AMF definuje a uplatňuje pravidla pro řízení přístupu uživatelů k síti. To zahrnuje rozhodování o tom, které služby a sítě jsou dostupné pro konkrétní uživatele.

-

AMF uplatňuje politiky pro správu provozu a zajišťuje, aby byly dodržovány předem definované parametry kvality služby (QoS) a bezpečnostní politiky.

-

Spravuje a udržuje kontext relace pro každé připojené zařízení, což umožňuje kontinuitu služeb a plynulou mobilní komunikaci.

-

AMF může podporovat kompatibilitu s existujícími sítěmi, jako je LTE, a umožnit přechody mezi různými generacemi sítí.

AUSF - Authentication Server Function

AUSF je dalším prvek v architektuře mobilních sítí 5G. Dostpuných od Release 15. Jedná se o funkci, která hraje kritickou roli v procesu autentizace uživatelů (AKA). AUSF spolupracuje s AMF a dalšími prvky jádra sítě 5G. Klíčové funkce AUSF jsou popsány níže:

-

AUSF obsahuje informace o účtech uživatelů, včetně autentizačních klíčů, profilů služeb a dalších údajů potřebných pro autentizaci.

-

Spravuje bezpečnostní kontext pro uživatele, který obsahuje klíče a další bezpečnostní informace, které jsou potřebné pro zabezpečení komunikace.

-

AUSF je navržen tak, aby podporoval nové bezpečnostní funkce a mechanismy, které jsou specifické pro 5G sítě.

-

Spolupracuje s Home Subscriber Server (HSS), který uchovává záznamy o účtech uživatelů a poskytuje AUSF potřebné informace pro autentizaci.

-

AUSF spolupracuje s AMF během procesu autentizace a výměny klíčů.

-

Podporuje různé metody autentizace, včetně případů, kdy jsou zapojeny další prvky, jako jsou certifikační autority nebo metody založené na certifikátech.

-

Poskytuje dynamickou autentizaci a výměnu klíčů při připojení uživatele nebo změně jeho kontextu.

-

Zajišťuje ochranu soukromí uživatelů a jejich autentizačních údajů.

SEAF - Security Anchor Function

Funkce v síti 5G, která poskytuje zabezpečení na úrovni transportu a hraje roli při zajišťování bezpečnosti datových toků. Podstatou systému SEAF je bezpečnostní komponenta integrovaná do síťové infrastruktury, která slouží jako centralizovaný bod pro vynucování bezpečnosti. Funguje jako strážce, který reguluje a řídí přístup k síťovým prostředkům. SEAF pracuje na různých vrstvách síťového zásobníku v závislosti na konkrétní implementaci a požadavcích. Může být implementován na úrovni hardwaru, firmwaru nebo jako softwarový modul v rámci síťových zařízení.

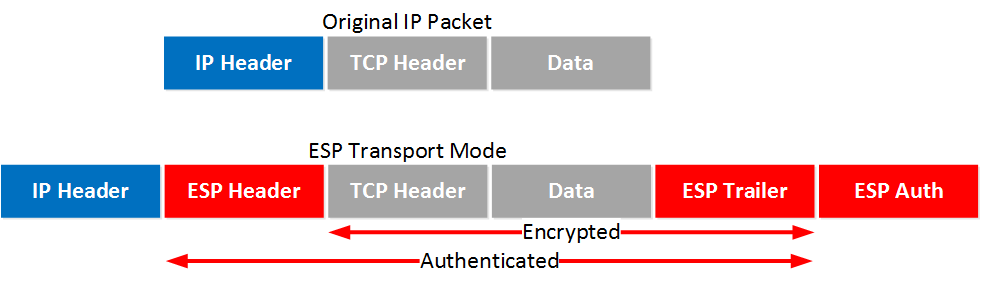

IPsec - Internet Protocol Security

IPsec je rozšíření protokolu IP na síťové vrstvě modelu OSI a zároveň množina komunikačních protokolů. Lze jej použít pro zvýšení bezpečnosti komunikace a tvorbu VPN. Protokol z bezpečnostního hlediska zajišťuje důvěrnost, integritu a nepopíratelnost s autentizační hlavičkou a ESP (Encapsulating Security Payload). Pro prozkoumání je nutné ještě zmínit 2 režimy činnosti IPsec – transportní a tunelovací režim. Transportní režim (využíván nejčastěji pro spojení 2 klientů) využívá stávající IP hlavičku, kde je IPsec jako rozšíření, na druhou stranu tunelovací režim (tento režim lze využít pro VPN) využívá nového IP paketu na zabalení hlavičky IPsec. Data jsou v prvním případě šifrovaná samostatně, hlavičky jsou otevřené a ve druhém případě je šifrován celý zabalený IP datagram.

Obrázek 4: IPsec rámec

Firewally a filtrace

Síťové prvky obsahují filtrační mechanismy, které monitorují a filtrují provoz, aby se zabránilo neautorizovaným přístupům a útokům.

Možné útoky na mobilní sítě jejich providitelnost

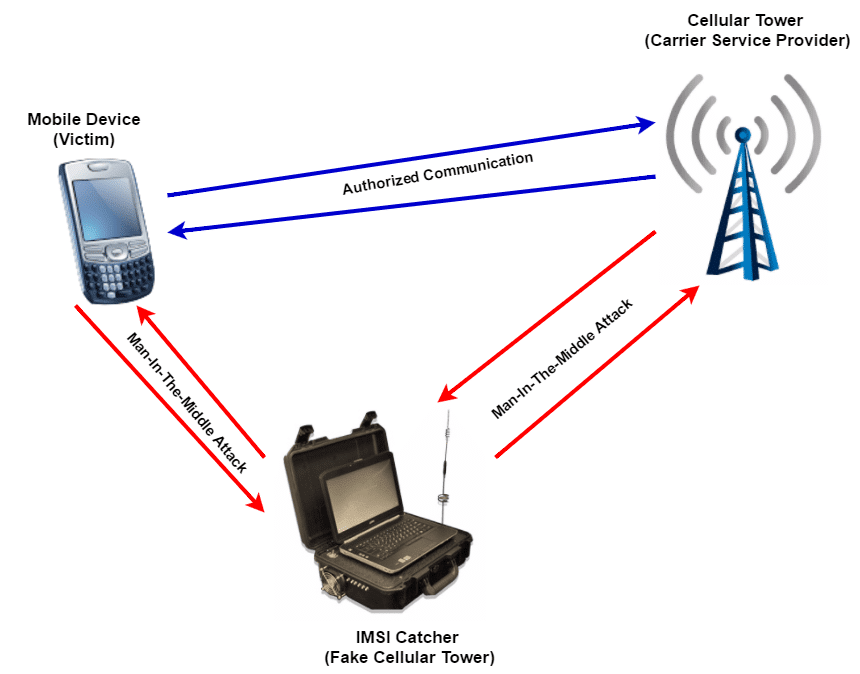

IMSI Catching

Technika, při které útočník zachytává nebo sbírá IMSI. IMSI je číslo, které jednoznačně identifikuje konkrétního uživatele v síti. Útočník, který úspěšně zachytí IMSI, může následně sledovat pohyb uživatele nebo provádět jiné nelegitimní akce. Tento typ kybernetického útoku je možné vykonat za použití specifického zařízení (např.: IMSI Catcher) pro zachycení identifikrátoru IMSI.

Jak probíhá IMSI Catching?

-

Zachycení IMSI: Útočník používá speciální zařízení, známé jako IMSI Catcher nebo Stingray, které simuluje mobilní věž, což přinutí mobilní zařízení v okolí připojit se k nim.

-

Výměna Zpráv: Mobilní zařízení v okolí vysílá svůj IMSI a další identifikační informace. IMSI Catcher toto zachytí a může také simulovat komunikaci s mobilním zařízením, což mu umožňuje shromažďovat další údaje.

-

Sledování: Po zachycení IMSI může útočník sledovat pohyb uživatele v reálném čase nebo provádět další nelegitimní akce, například odposlouchávání hovorů nebo interceptování datového provozu.

Obrázek 5: IMSI Catching

Denial of Service (DoS)

Forma kybernetického útoku, kdy je cílem znemožnit nebo omezit normální provoz nebo dostupnost služby, často tím, že je systém přetížen nebo nefunkční. DoS útoky mohou být zaměřeny na různé typy služeb a systémů, včetně webových serverů, síťových služeb, cloudových infrastruktur a mobilních sítí. Účelem DoS útoku je vytvořit takové množství dotazů nebo požadavků, které přetíží zdroje cílového systému a znemožní normálnímu provozu.

Typy DoS útoků:

-

Flood Attack: Útočník generuje velké množství nelegitimního provozu nebo požadavků, které zaplaví dostupné zdroje cílového systému. Může se jednat o síťový provoz (například ICMP nebo UDP flood) nebo požadavky na webové služby (HTTP flood).

-

TCP/IP Exploits: Útočník využívá slabosti v implementaci TCP/IP protokolů k vyčerpání dostupných zdrojů, jako jsou otevřené TCP spojení nebo nesprávně zpracované TCP požadavky.

-

Application-layer Attacks: Zaměřené na konkrétní aplikace nebo služby, často prostřednictvím chybově utvořených nebo zneužitých požadavků. Například HTTP POST flood nebo útoky na protokol DNS.

Obrázek 6: Denial of Service

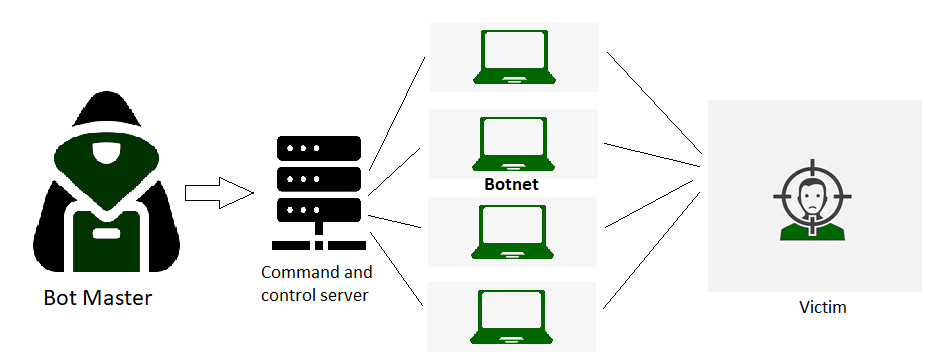

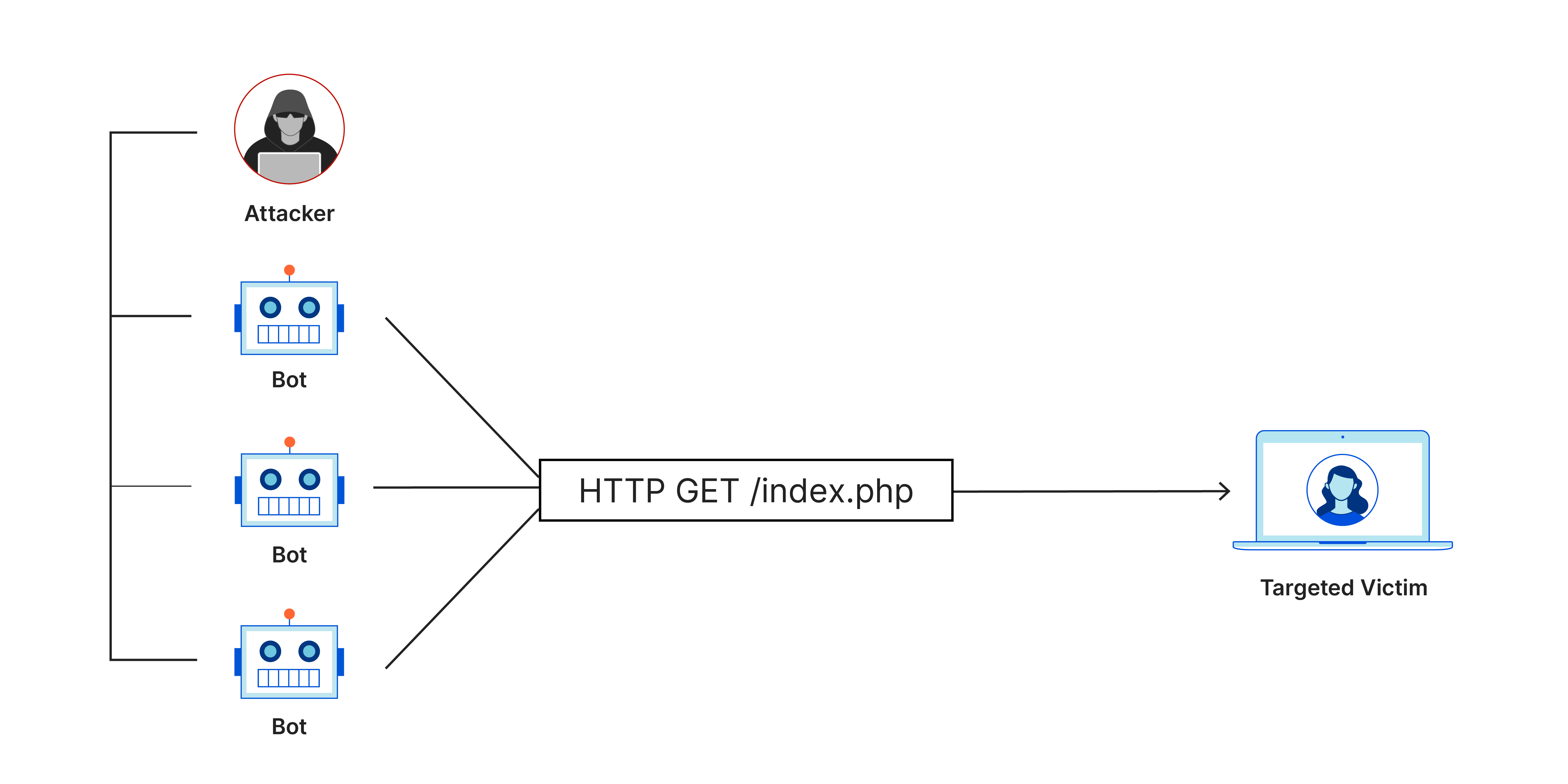

Distributed Denial of Service (DDoS)

Útok DDoS spočívá v tom, že stovky tisíc počítačů začnou přistupovat v jeden okamžik na konkrétní server. Ten zpravidla nezvládne tak vysoké množství požadavků zpracovat a spadne. Pro běžné uživatele se pak takto napadená webová stránka tváří jako nedostupná. Tento útok před nedávnem postihl velké České operátory (TM, O2, VF).

Obrázek 7: Distributed Denial of Service

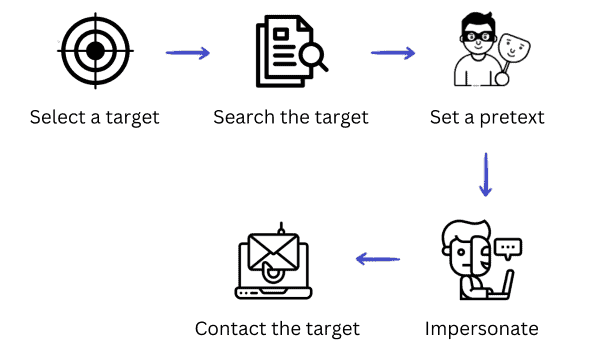

Impersonation Attacks

Kybernetické útoky, při kterých útočník předstírá, že je někdo jiný nebo že pochází z důvěryhodného zdroje. Cílem těchto útoků může být získání neoprávněného přístupu, shromáždění citlivých informací nebo provedení jiných nelegitimních akcí. Impersonation může zahrnovat různé formy, včetně falešných identit, podvrhování elektronických komunikací a dalších technik na získání důvěry.

Obrázek 8: Impersonation Attacks

Network Slicing Attacks

Kybernetické útoky zaměřené na koncept “network slicing” v síti 5G. Network slicing je inovativní funkcionalita v síti 5G, která umožňuje vytvoření více virtuálních sítí na jedné fyzické infrastruktuře. Každý z těchto virtuálních segmentů sítě, známých jako “slices,” je navržen tak, aby poskytoval specifické vlastnosti a služby pro konkrétní typy aplikací nebo uživatelské skupiny. Pro vykonání tohoto útoku je nutné mít detailní znalosti architektury 5G sítě a v oblasti komunikačních sítí.

Obrázek 9: Network Slicing Attacks

Literatura

-

Architektura mobilní sítě. Online. Vyvoj.hw.cz. 2003. Dostupné z: https://vyvoj.hw.cz/teorie-a-praxe/dokumentace/architektura-gsm-site.html. [cit. 2023-11-30].

-

Mobilnisystemy.cz. Online. BURDA, Jiří. Mobilnisystemy.cz. 2000. Dostupné z: http://www.mobilnisystemy.cz/. [cit. 2023-11-30].

-

EPS AKA (EPS Authentication and Key Agreement). Online. Telecom Trainer. 2023. Dostupné z: https://www.telecomtrainer.com/eps-aka-eps-authentication-and-key-agreement/. [cit. 2023-11-30].

-

5G Security Standards: What Are They? Online. Sdxcentral. 2020. Dostupné z: https://www.sdxcentral.com/security/definitions/data-security-regulations/5g-security-standards/. [cit. 2023-11-30].

-

SEAF (Security Anchor Function). Online. Telecom Trainer. 2023. Dostupné z: https://www.telecomtrainer.com/seaf-security-anchor-function/. [cit. 2023-11-30].

-

FAKULTA ELEKTROTECHNIKY A INFORMATIKY VYSOKÁ ŠKOLA BÁŇSKÁ - TECHNICKÁ UNIVERZITA OSTRAVA Opory pro předměty Kybernetická bezpečnost I a II. Online. ŘEZÁČ, Filip a VOZŇÁK, Miroslav. FAKULTA ELEKTROTECHNIKY A INFORMATIKY VYSOKÁ ŠKOLA BÁŇSKÁ - TECHNICKÁ UNIVERZITA OSTRAVA Opory pro předměty Kybernetická bezpečnost I a II. 2021. Dostupné z: https://lms.vsb.cz/pluginfile.php/2063923/mod_resource/content/4/Opory_pro_p%C5%99edm%C4%9Bty_Kybernetick%C3%A1_bezpe%C4%8Dnost_I_a_II.pdf. [cit. 2023-12-02].

-

End-to-end encryption. Online. Wikipedia. 2023. Dostupné z: https://en.wikipedia.org/wiki/End-to-end_encryption. [cit. 2023-11-30].

-

5G Network Slicing. Online. VIAVI Solutions Inc. Home. 2023. Dostupné z: https://www.viavisolutions.com/en-us/5g-network-slicing. [cit. 2023-12-03].

-

Obrázek 1 (https://publi.cz/books/236/images/pics/9.jpg)

-

Obrázek 3 (https://www.mdpi.com/sensors/sensors-23-05111/article_deploy/html/images/sensors-23-05111-g001.png)

-

Obrázek 4 (https://cdn.networklessons.com/wp-content/uploads/2015/08/ipsec-esp-transport-mode-ip-packet.png)

-

Obrázek 5 (https://comsecllc.com/storage/2018/11/IMSI-featured.png)

-

Obrázek 6 (https://media.geeksforgeeks.org/wp-content/uploads/20200410011058/Untitled216.png)

-

Obrázek 8 (https://www.baeldung.com/wp-content/uploads/sites/4/2023/05/Impersonation-attack-4.png)